Eu tenho essa ont aqui e estava com tempo vago para brincar e resolvi ver se conseguia algo mais com ela, ja que a oi/vtal me faz o favor de bloquear quase tudo dela.

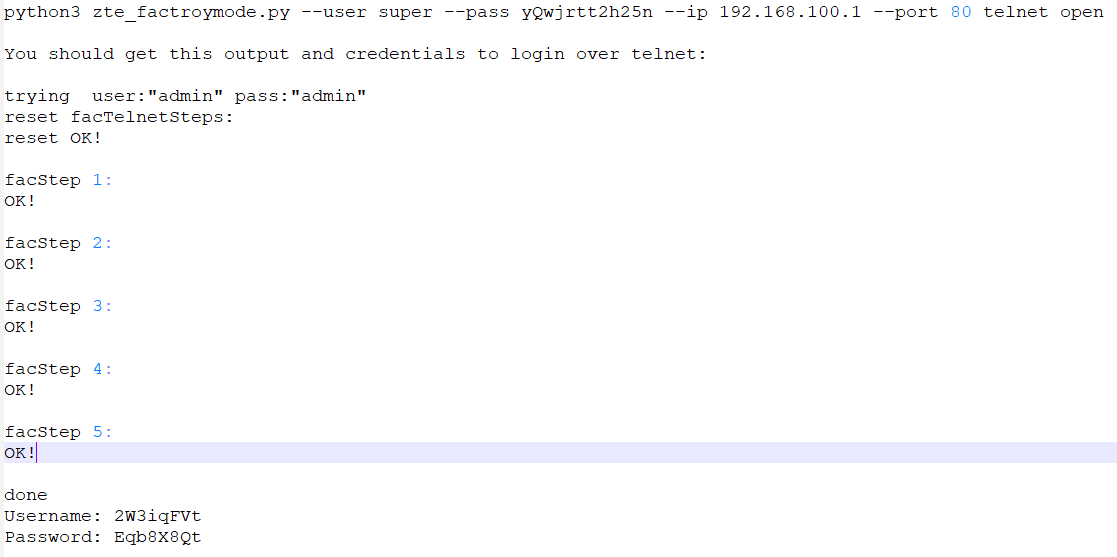

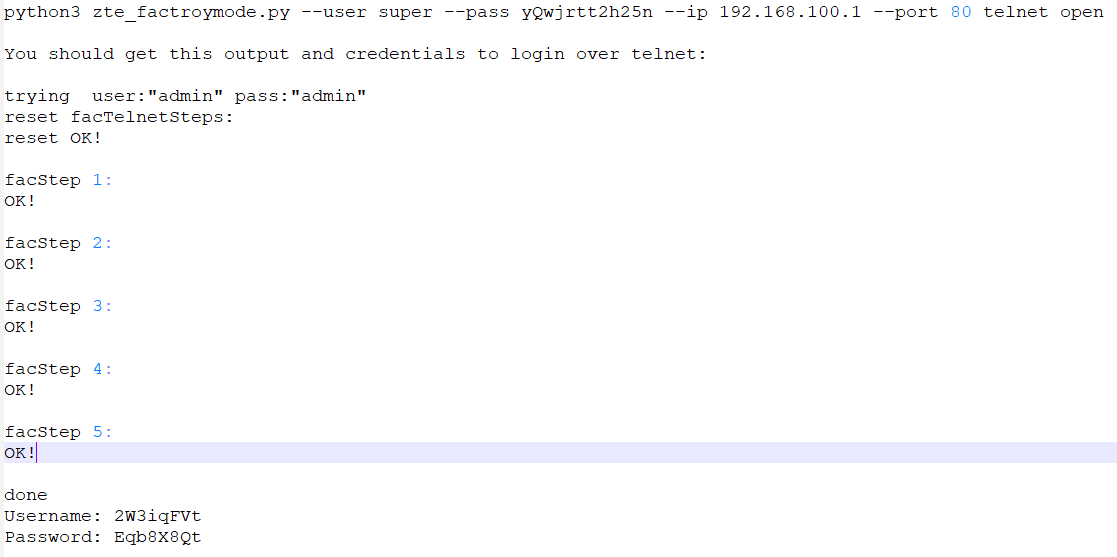

A forma mais facil que vi na web, seria usar o scritp zte_factroymode.py (https://github.com/douniwan5788/zte_modem_tools) que loga e executa um comando de restaurar configs de fabrica, abrindo uma janela temporaria de telnet com privilegios de root/super.

Mas nada feito, para funcionar o script se baseia em http e nas versões mais novas do firmware as conexões são apenas https(que usam certificados), portanto sem sucesso.

Mas a oi deixa a gente salvar um backup das configurações da ONT, um config.bin. Vendo esse arquivo percebo que é encriptado e fui já na web tentar ver se já estava pronto algo para desencriptar ele.

Em https://github.com/mkst/zte-config-utility eles tem para várias versões da ONT esse script, porém para essa não funciona, ela usa payload 6, uma forma de encriptação diferente das que eles usam até então.

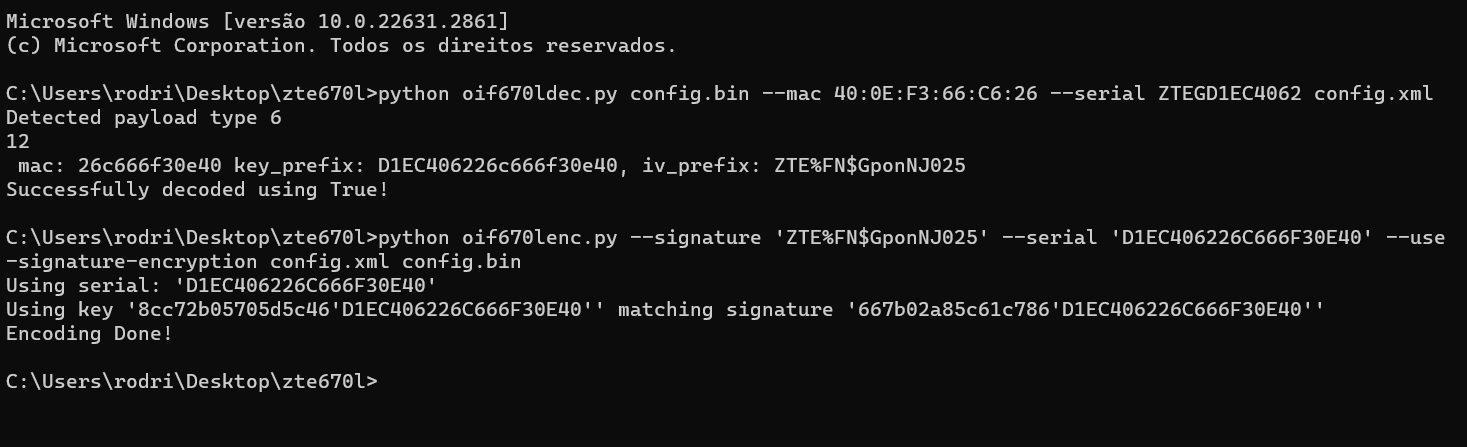

Porém o que percebi é que as versões diferentes de payload apenas mudavam como era a sequencia de encriptação, usando sempre o MAC , serial do modem e a signature(que vc consegue extrair da ONT mesmo). Com isso, consegui fazer uma versão do script que decrypta o nosso config.bin:

python oif670ldec.py config.bin --mac FC:40:09:2A:67:12 --serial ZTEGC4825060 config.xml

Detected payload type 6

12

mac: 12672a0940fc key_prefix: C482506012672a0940fc, iv_prefix: ZTE%FN$GponNJ025

Successfully decoded using True!

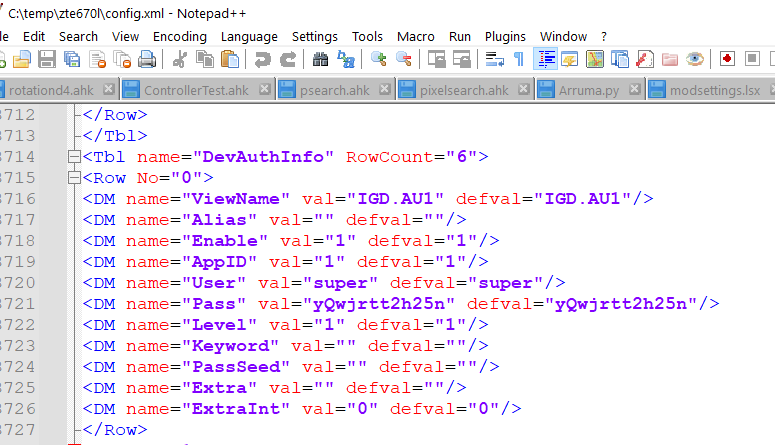

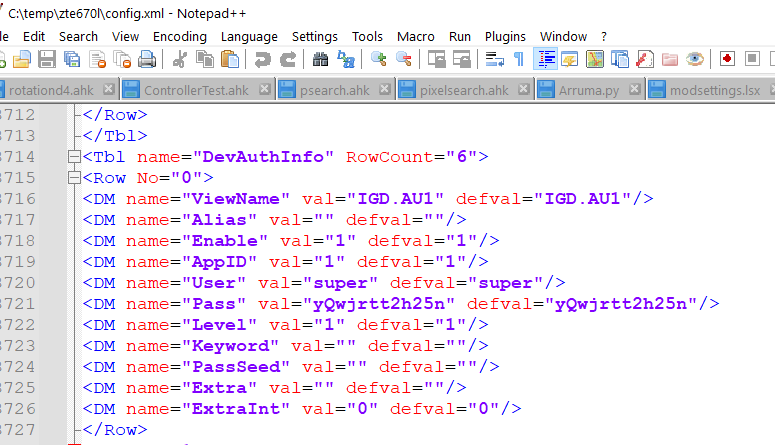

coisa linda, config.xml abertinho, com senha superuser dando sopa.

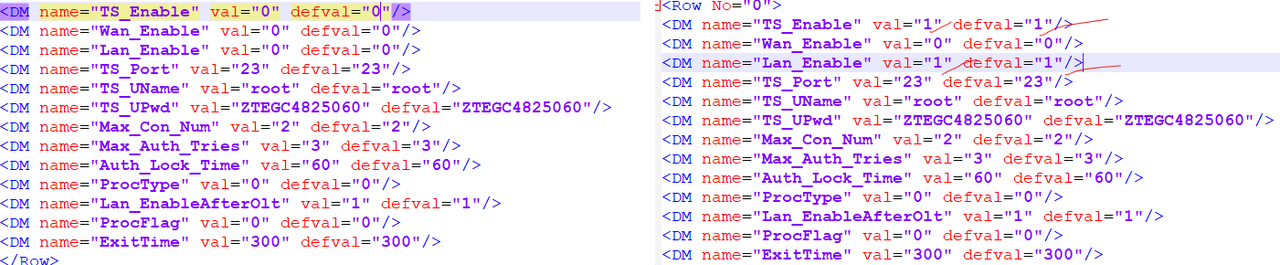

Masss, testando a bendita, o modem nao desbloqueava tudo, o buraco era mais embaixo. Então me deparei com 2 coisas interessantes:

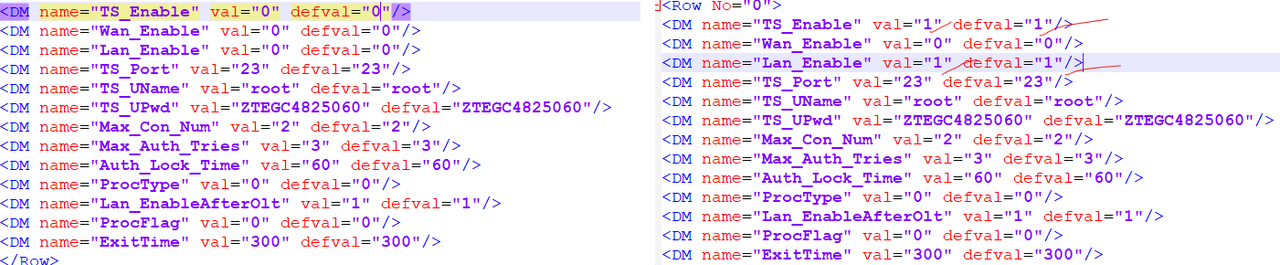

a primeira era que no config.bin eu conseguiria habilitar o telnet

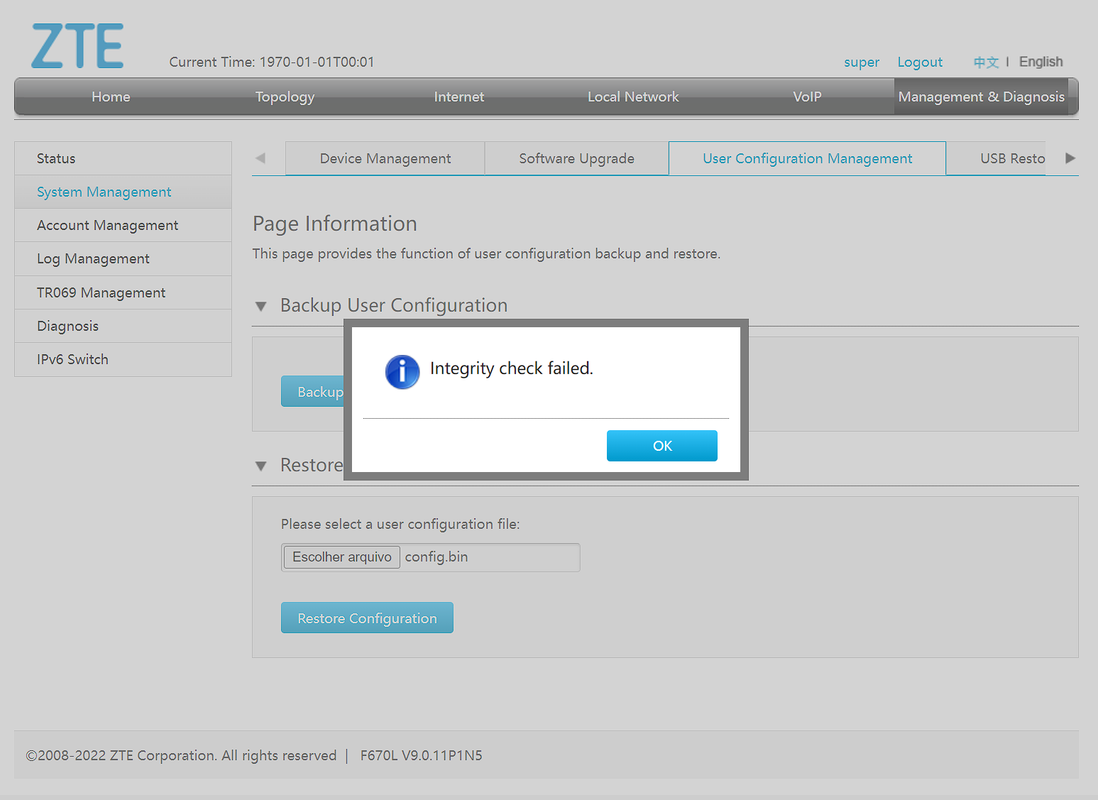

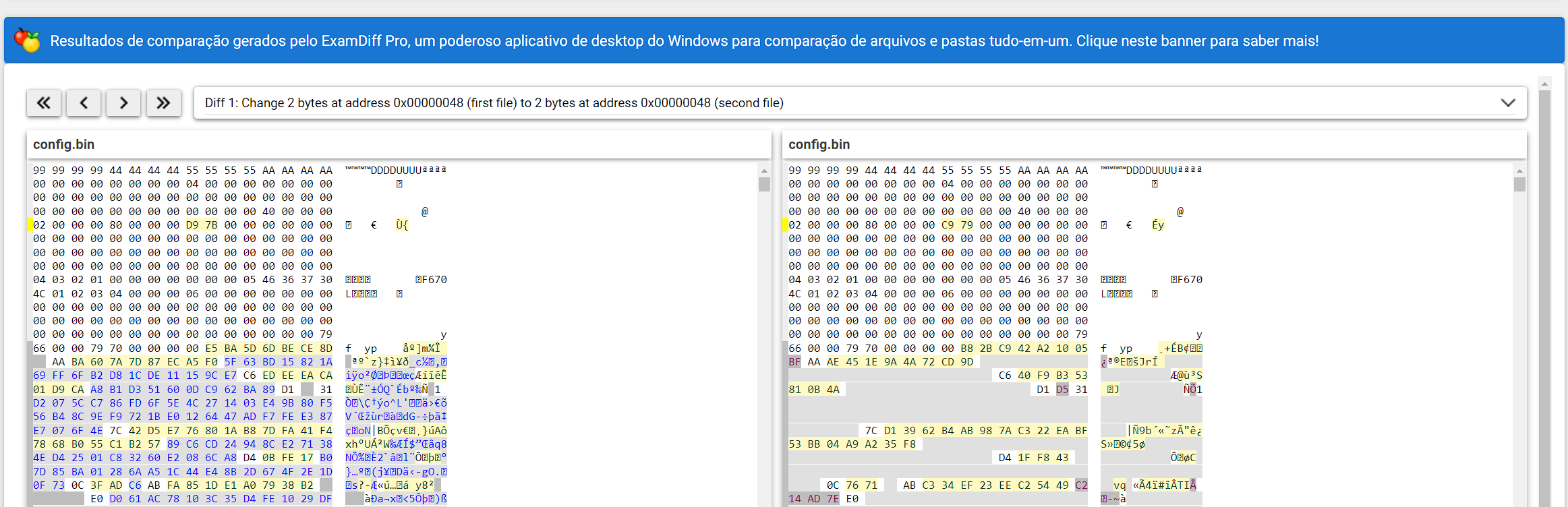

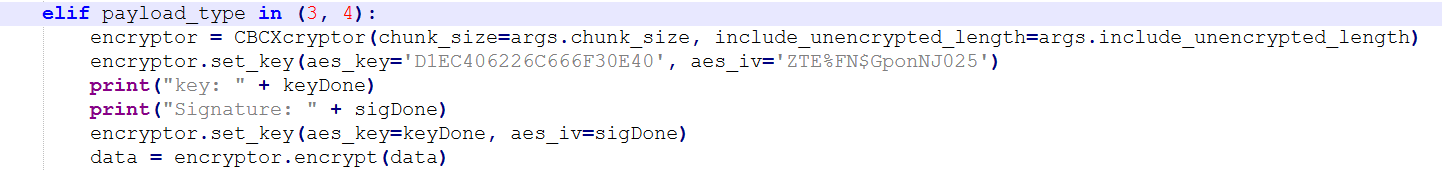

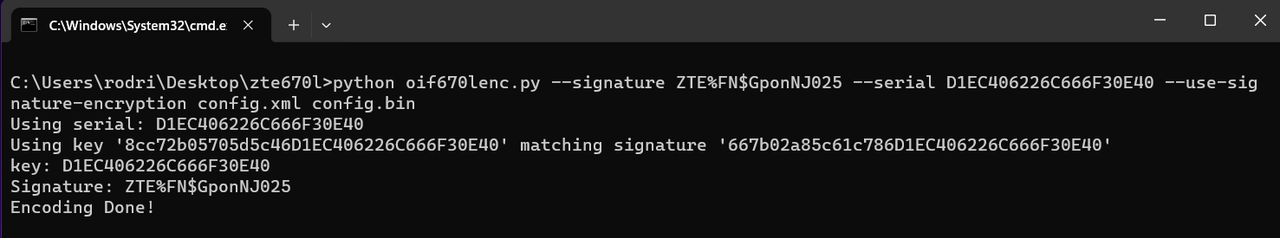

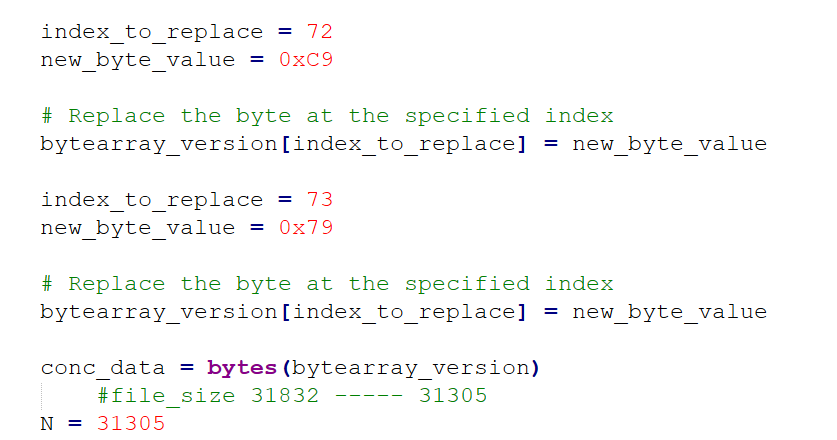

O problema era que a OTN nao aceita o arquivo decriptado, mas como eu ja sabia como decriptar, era facil fazer o script para encriptar:

C:\temp\zte670l>python oif670lenc.py --signature ZTE%FN$GponNJ025 --serial C482506012672a0940fc --use-signature-encryption config.xml config.bin

Using serial: 'C482506012672a0940fc'

Using key '8cc72b05705d5c46'C482506012672a0940fc'' matching signature '667b02a85c61c786'C482506012672a0940fc''

Encoding Done!

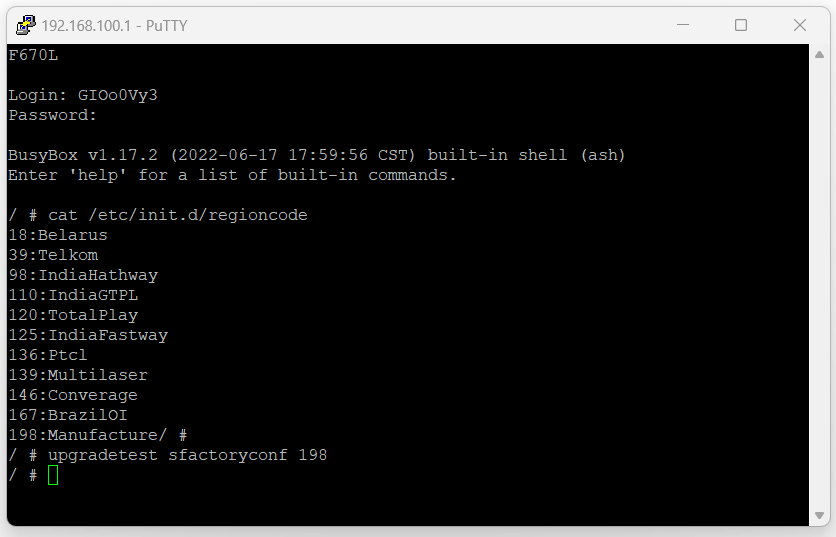

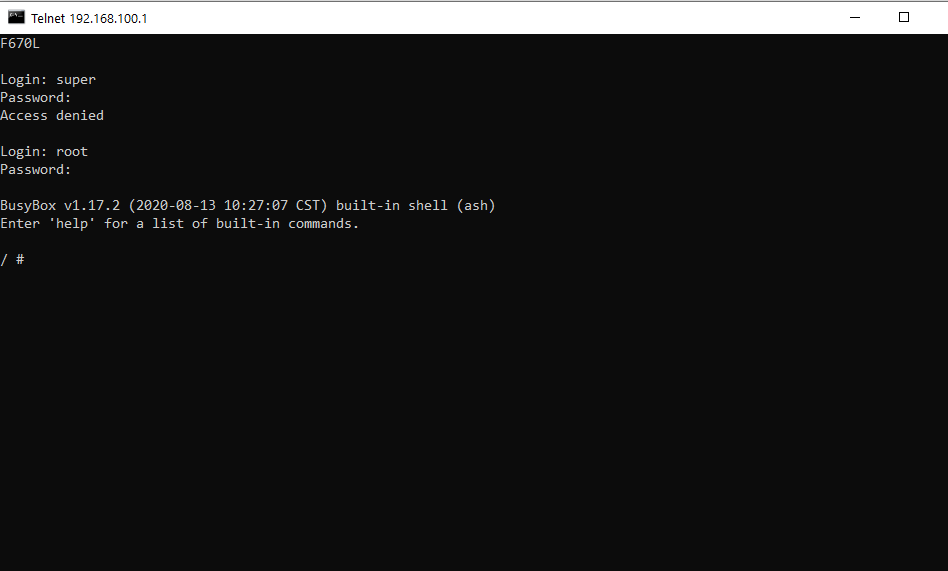

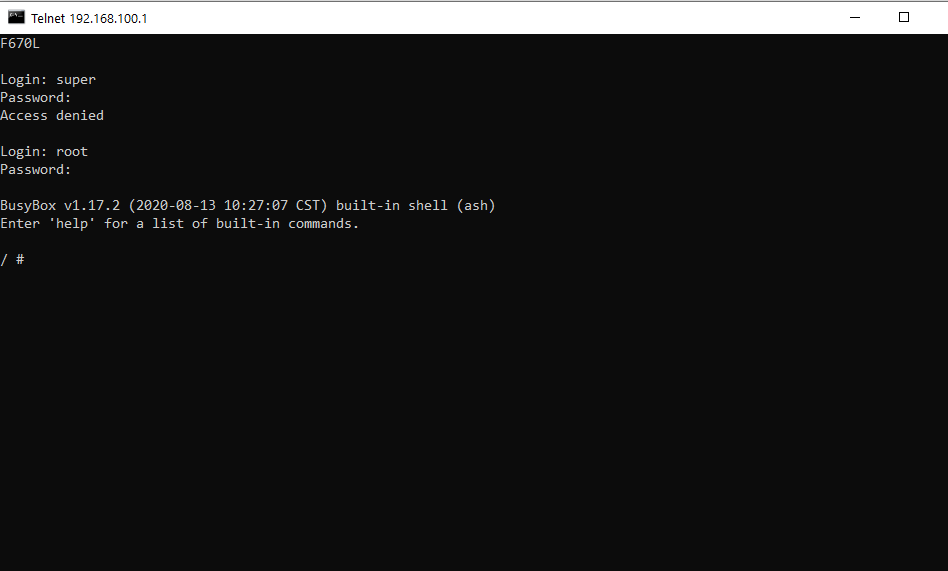

Testando e BINGO! telnet habilitado com senha root!!!!

Porém sem privilégios de root a senha root (esses malditos chineses)

(esses malditos chineses)

Mas aí lembrei do primeiro script, veja só, se eu consigo editar as configs, consigo fazer o http voltar a funcionar!!!

<Row No="0">

<DM name="ViewName" val="IGD.PortControl1" defval="IGD.PortControl1"/>

<DM name="PortValue" val="80" defval="80"/>

<DM name="IPv6PortValue" val="0" defval="0"/>

<DM name="PortEnable" val="0" defval="0"/>

<DM name="ServName" val="HTTP" defval="HTTP"/>

<DM name="Protocol" val="TCP" defval="TCP"/>

<DM name="PortLANEnable" val="1" defval="1"/>

</Row>

Refiz o config, coloquei http para funcionar e pronto, o primeiro script roda que é uma beleza! Ele te cria um telnet com privilegios reais de root(você tem que usar a senha que ele te passa)

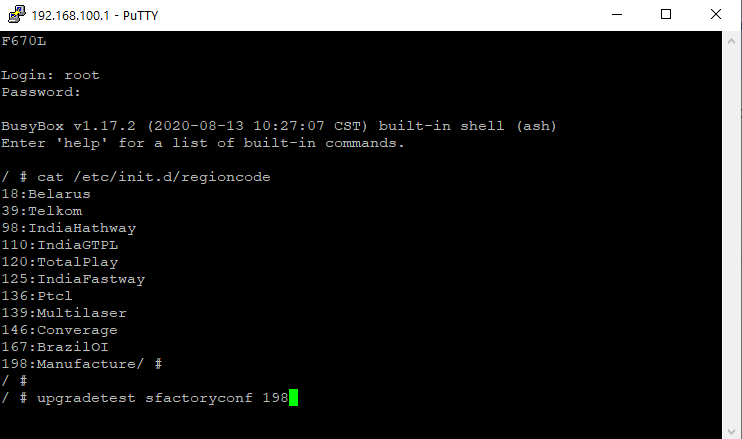

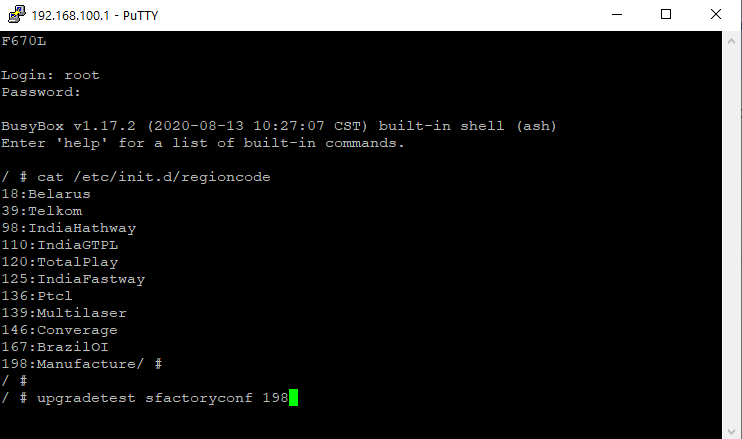

com isso podemos fazer a mudança da ont para a versão de fábrica real, a chinesa raiz!

e com isso temos controle total da criança!

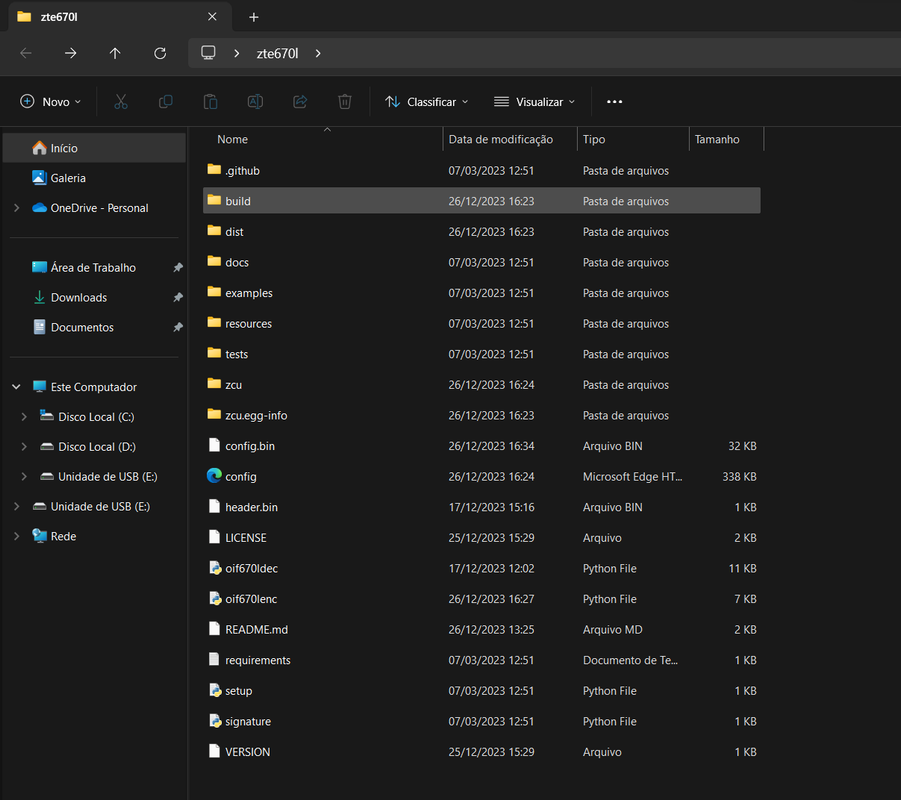

Os arquivos para você conseguir fazer o mesmo com a sua estão aqui

A forma mais facil que vi na web, seria usar o scritp zte_factroymode.py (https://github.com/douniwan5788/zte_modem_tools) que loga e executa um comando de restaurar configs de fabrica, abrindo uma janela temporaria de telnet com privilegios de root/super.

Mas nada feito, para funcionar o script se baseia em http e nas versões mais novas do firmware as conexões são apenas https(que usam certificados), portanto sem sucesso.

Mas a oi deixa a gente salvar um backup das configurações da ONT, um config.bin. Vendo esse arquivo percebo que é encriptado e fui já na web tentar ver se já estava pronto algo para desencriptar ele.

Em https://github.com/mkst/zte-config-utility eles tem para várias versões da ONT esse script, porém para essa não funciona, ela usa payload 6, uma forma de encriptação diferente das que eles usam até então.

Porém o que percebi é que as versões diferentes de payload apenas mudavam como era a sequencia de encriptação, usando sempre o MAC , serial do modem e a signature(que vc consegue extrair da ONT mesmo). Com isso, consegui fazer uma versão do script que decrypta o nosso config.bin:

python oif670ldec.py config.bin --mac FC:40:09:2A:67:12 --serial ZTEGC4825060 config.xml

Detected payload type 6

12

mac: 12672a0940fc key_prefix: C482506012672a0940fc, iv_prefix: ZTE%FN$GponNJ025

Successfully decoded using True!

coisa linda, config.xml abertinho, com senha superuser dando sopa.

Masss, testando a bendita, o modem nao desbloqueava tudo, o buraco era mais embaixo. Então me deparei com 2 coisas interessantes:

a primeira era que no config.bin eu conseguiria habilitar o telnet

O problema era que a OTN nao aceita o arquivo decriptado, mas como eu ja sabia como decriptar, era facil fazer o script para encriptar:

C:\temp\zte670l>python oif670lenc.py --signature ZTE%FN$GponNJ025 --serial C482506012672a0940fc --use-signature-encryption config.xml config.bin

Using serial: 'C482506012672a0940fc'

Using key '8cc72b05705d5c46'C482506012672a0940fc'' matching signature '667b02a85c61c786'C482506012672a0940fc''

Encoding Done!

Testando e BINGO! telnet habilitado com senha root!!!!

Porém sem privilégios de root a senha root

Mas aí lembrei do primeiro script, veja só, se eu consigo editar as configs, consigo fazer o http voltar a funcionar!!!

<Row No="0">

<DM name="ViewName" val="IGD.PortControl1" defval="IGD.PortControl1"/>

<DM name="PortValue" val="80" defval="80"/>

<DM name="IPv6PortValue" val="0" defval="0"/>

<DM name="PortEnable" val="0" defval="0"/>

<DM name="ServName" val="HTTP" defval="HTTP"/>

<DM name="Protocol" val="TCP" defval="TCP"/>

<DM name="PortLANEnable" val="1" defval="1"/>

</Row>

Refiz o config, coloquei http para funcionar e pronto, o primeiro script roda que é uma beleza! Ele te cria um telnet com privilegios reais de root(você tem que usar a senha que ele te passa)

com isso podemos fazer a mudança da ont para a versão de fábrica real, a chinesa raiz!

e com isso temos controle total da criança!

Os arquivos para você conseguir fazer o mesmo com a sua estão aqui

zte670l1.1

MediaFire is a simple to use free service that lets you put all your photos, documents, music, and video in a single place so you can access them anywhere and share them everywhere.

www.mediafire.com

Última edição: