Acredito que para muita gente daqui (inclusive eu) seria otimo se alguem tiver sucesso em quebrar essa proteção que a Vivo esta colocando nos aparelhos mais novos, não sei se mais alguem aqui apoiaria fazer tipo uma vaquinha / patreon para ajudar alguem a achar alguma brecha, falo isso pois fuçar nesses aparelhos deles deve tomar muito tempo e gerar uma bela dor de cabeça

Eu pretendo fazer isso, mas precisarei melhorar um "pouco" meus conhecimentos em eletrônica pra isso.

Resumidamente, essas HGU's são as mesmas que a Movistar (operadora de telefonia e internet espanhola) usa. E eles tem manual dessas HGU's.

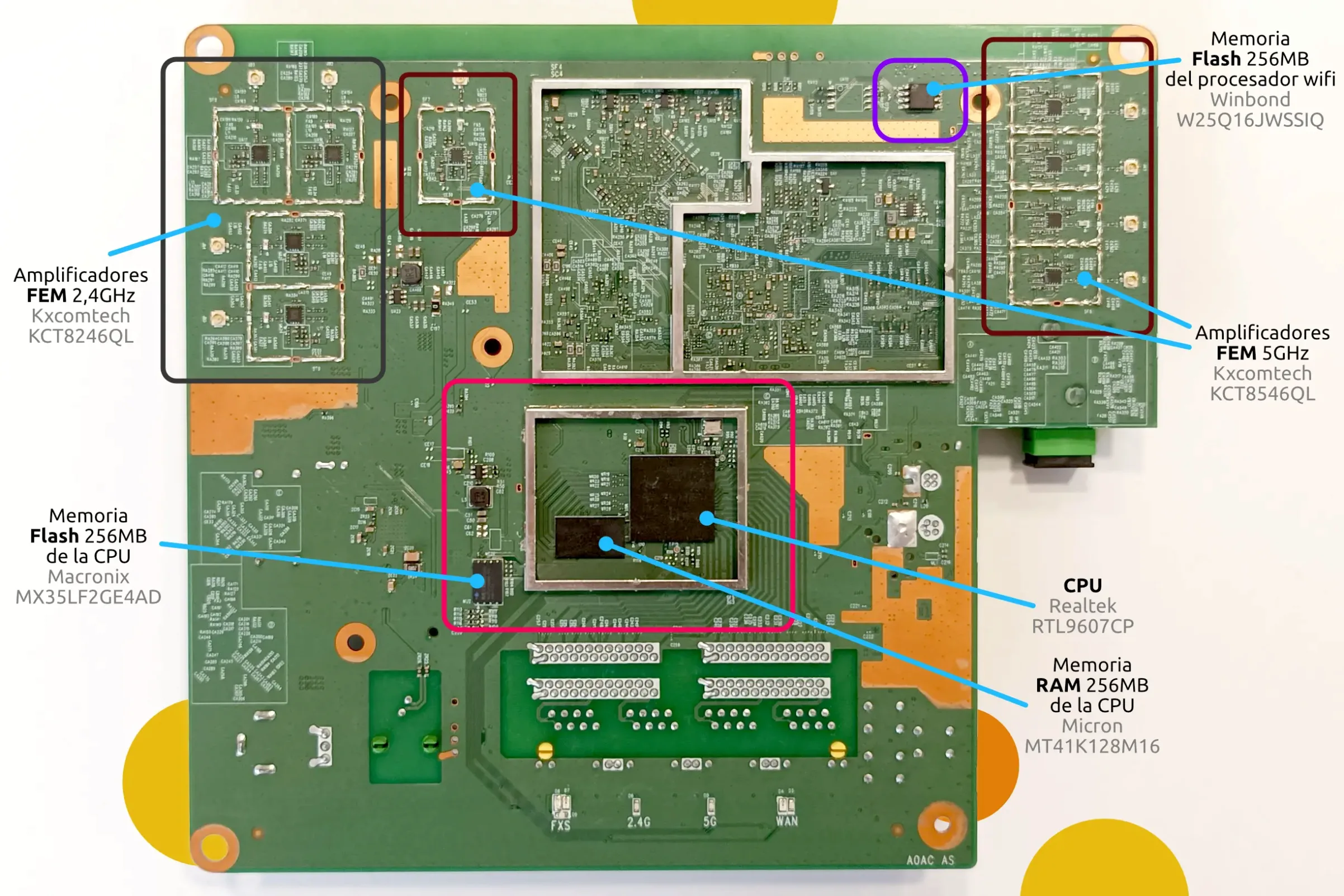

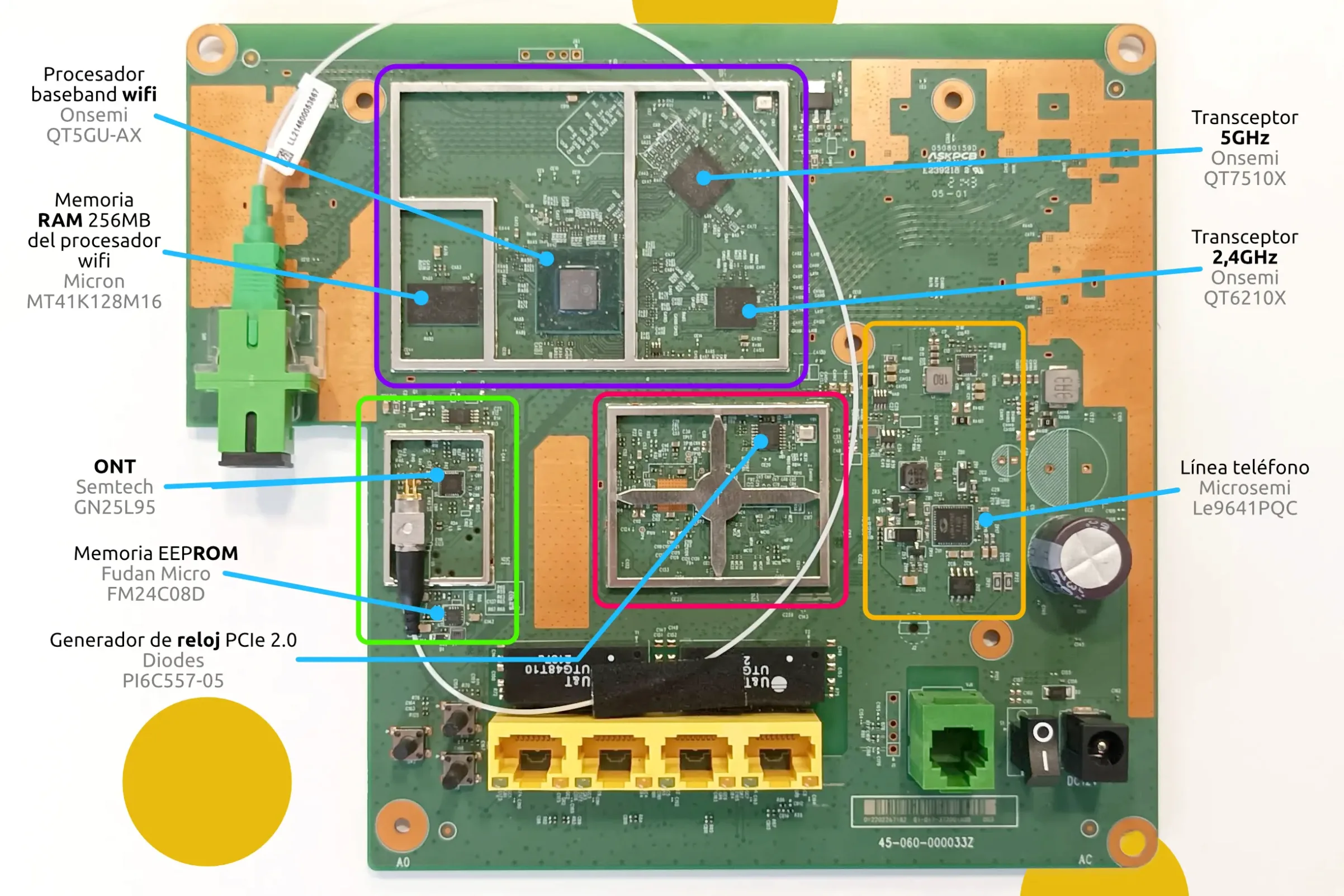

Logo o hardware é o mesmo que outras HGU's de outras operadoras que tem por ai. No primeiro momento, eu vou estudar o hardware que tenho aqui, datasheets, e principalmente os chips de memória.

Tem pontos nessas placas que preciso fuçar pra entender algumas partes, pra ver os locais corretos pra fazer as "gordices" hehe. Mas dá trabalho e consome muito tempo.

O que pode ser feito também, é ir espetando essa HGU's em uma rede interna, fora da internet e procurar brechas. Da última vez que eu li algo, essas Askey's tinham quase 300 vulnerabilidades relatadas. Os Mitra também tinham.

O setor técnicos da vivo, acha que aquelas senhas de acesso de gloriosos 8 dígitos protegem algo... Com o poder de processamento de uma GPU, isso ai não dura 30 segundos (pra um programa que roda algumas centenas de milhares de tentativas por segundo).

Isso demanda tempo, e muuuiitttaaa pesquisa e conhecimento. O legal que dá pra fazer e se aprende muito no processo

Conhecendo esse hardware, ou conseguindo um fimware ou código fonte original, se pode até criar algo como um firmware baseado em OpenWRT, por exemplo.

Obrigado Vinicius! Funcionou perfeitamente...

Na página abaixo tem uma lista de todas as URLs do HGU.

Información e intentos de modificación. Contribute to daniel-dona/askey_RTF3505VW_hacking development by creating an account on GitHub.

github.com

Para facilitar:

http://192.168.15.1/menu.html ---------> Menu Principal

http://192.168.15.1/wlswitchinterface1.wl ---------> Separar o Wifi 2.4g do 5g

http://192.168.15.1/info.html ---------> Informações do HGU

http://192.168.15.1/dnsproxycfg.html ---------> Desativar ou ativar o DNS Proxy

Ele relatou lá, que nessas placas, tem 2 tipos de chips de memória, mas um que roda um sistema específico...

E tem coisas da red Hat ali de 2002...

Será que dá pra achar algum firmware pra esses aparelhos, e tentar uma regravação direto no chip? Uma versão desbloqueada de preferência.

até o momento EU só vi apenas em wifi6, mas se retirar a fibra da porta GPON da para acessar as configs de support. Aq a wifi5 acessa o /padrao normalmente. Se estiverem bloqueando o /padrao das HGUs antigas é só desativar o TR69 q desabilita a atualização automática.

Depois que bloqueia, só quebrando a trava imposta pela operadora para o usuário.

O acesso tá lá, mas escondido na atualização do firmware.

Tá osso comprar uma stick sfp gpon

Detalha ai o problema.

O que me deixa mais incomodado, é a prepotência das operadoras, com a ideia de bloquear o acesso a partes avançadas. Nem perguntam, simplesmente, vão lá e fazem a cagada, e a ideia de ser forçado a usar um aparelho todo capado (mesmo por um curto espaço de tempo), onde se perde todas as funcionalidade da sua rede, com seus roteadores, pra usar um hardware com um sistema todo fechado e feito meia boca. No máximo que um roteador como um TP-Link, D-Link & cia vai virar, é um repetidor... Deprimente!